Anda dapat menggunakan nmap 5.0dengan --traceroutepilihan. Anda juga akan mendapatkan portscan gratis :).

Jika Anda ingin menguji port tertentu, Anda dapat menggunakan -p portopsi. (Anda juga harus menggunakan opsi -Pn sehingga nmap tidak mencoba melakukan penyelidikan ICMP biasa terlebih dahulu). Ini adalah sebuah contoh:

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

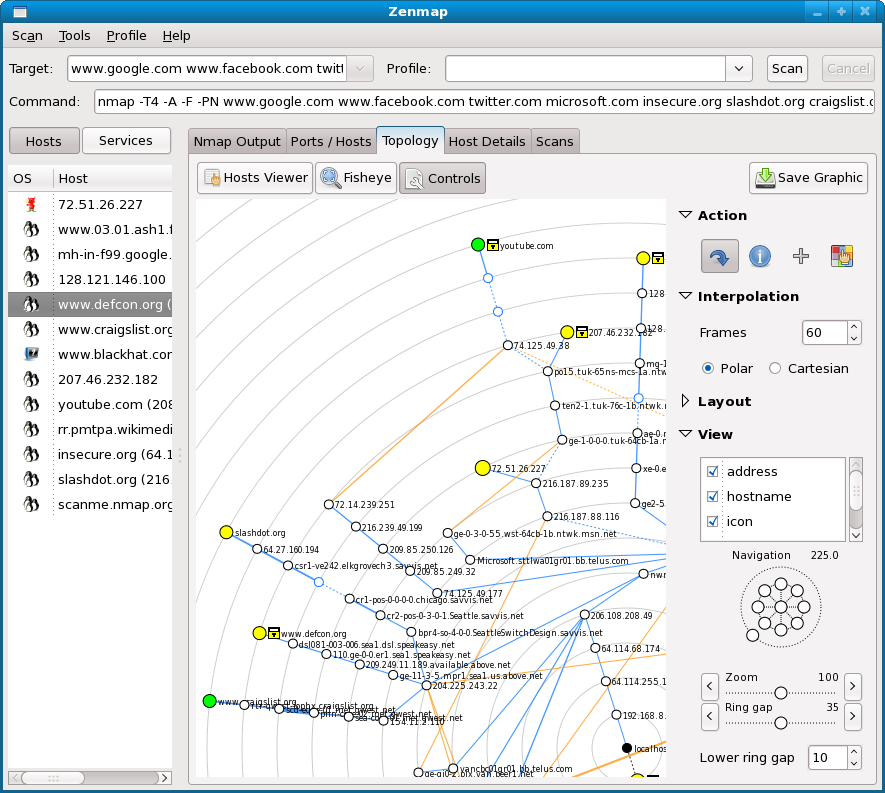

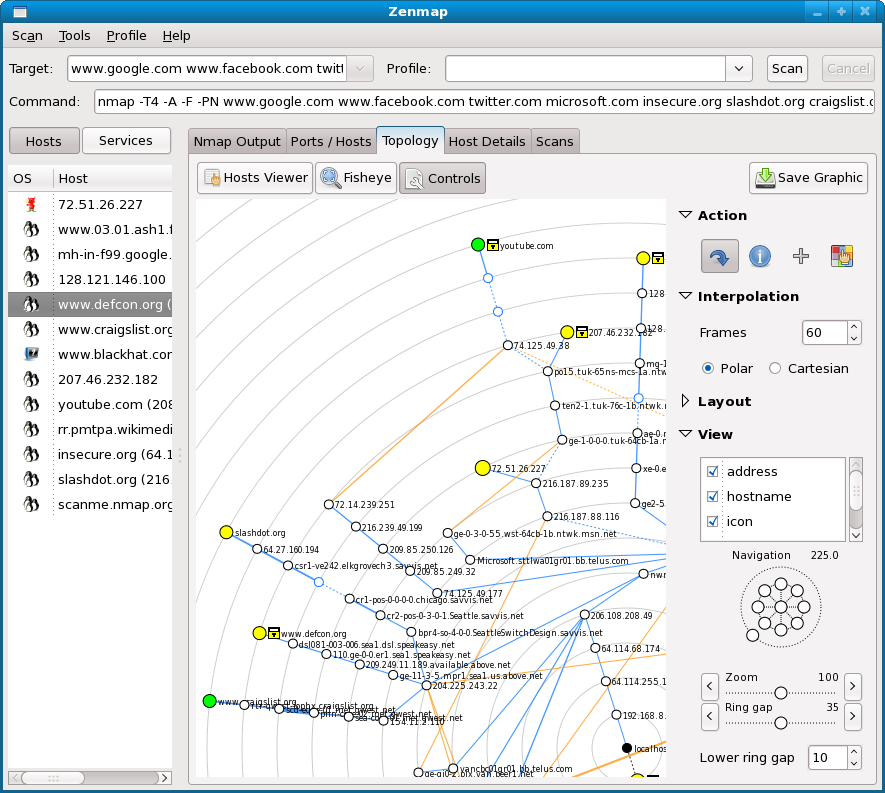

Jika Anda tertarik pada alat grafis, Anda dapat menggunakan zenmap , yang juga menampilkan peta topologi berdasarkan output traceroute.

nmapitu benar-benar melakukan traceroute ICMP. Juga aneh, Anda menentukan port 8000, tetapinmapmenggunakan port 443 untuk traceroute yang sebenarnya. Mengapa?Scapy memiliki fungsi rute jejak tcp yang dijelaskan dalam tutorial Scapy ini . Scapy dapat diinstal pada Windows, berikut adalah instruksinya . Saya tidak yakin bahwa fungsinya tersedia dalam versi Windows, tetapi mungkin saja.

Ini akan membantu untuk mengetahui python, atau setidaknya beberapa pengetahuan tentang pemrograman OO (Object Oriented), tetapi Anda mungkin tidak perlu hanya mengikuti tutorial yang saya tautkan. Scapy juga menganggap Anda memiliki pemahaman dasar tentang model OSI yang saya pikir.

sumber

Saya tidak yakin apakah nmap --traceroute akan berfungsi dengan baik di Windows karena Windows mengabaikan permintaan untuk TTL yang tidak standar. Saya hanya mendapatkan jalur dua-hop berbentuk aneh ke sesuatu yang berjarak sekitar 10-20 hop:

Saya akan mengirim kembali jika saya menemukan sesuatu yang sesuai untuk tujuan yang belum disebutkan.

sumber

Anda dapat menemukan sejumlah tautan googleing.

Implementasi Linux pada traceroute dapat menggunakan protokol TCP dan telah menggantikan implementasi lama pada banyak distro. Sederhana menggunakan

-Tbendera pada sistem tersebut.Di Mac

-P TCPmelakukan pekerjaan.Secara historis sejumlah alat ad hoc dikembangkan; di antara referensi lain ada skrip python sederhana yang dapat digunakan juga menentukan port yang perlu diselidiki: tcptraceroute.py sedangkan salah satu yang paling populer adalah tcptraceroute oleh Michael Toren.

sumber

Saya tidak mengetahui adanya alat traceroute untuk windows yang memungkinkan Anda menentukan porta. Protokol ICMP dirancang untuk diagnosis rute semacam ini; protokol lain tidak. Kemungkinannya, jika tuan rumah itu sendiri jika tidak menolak koneksi, suatu tempat di sepanjang rute adalah firewall yang hanya menjatuhkan paket-paket tanpa mengembalikan informasi lain ke sumber, dalam hal ini tidak ada utilitas yang akan bekerja untuk situasi Anda.

Anda dapat mencoba menjalankan Wireshark , dan kemudian melakukan telnetting pada port yang Anda inginkan ke sistem target. Anda mungkin (tetapi mungkin tidak akan) mendapatkan kembali

TCP_RESETatauDEST_UNREACHatau sesuatu dari firewall apa pun yang memblokir komunikasi, tetapi ini tidak mungkin. Pada akhirnya, Anda perlu berbicara dengan orang-orang jaringan yang dapat melacak rute dan melihat aturan firewall di sepanjang jalan.Semoga berhasil.

sumber

Ada beberapa alternatif Windows untuk LFT favorit UNIX .

Sayangnya tidak satu pun dari mereka yang muncul dalam pikiran bebas. Tapi mereka cukup bagus.

Sayangnya, jika Anda menggunakan WinXP SP2 ~, maka Anda mungkin mengalami kesulitan melakukan pelacakan TCP apa pun. Hal ini disebabkan oleh penghapusan dukungan soket mentah.

sumber

Coba NETSCAN http://www.softperfect.com/products/networkscanner. Lebih dari hanya memindai satu perangkat, Anda dapat memeriksanya untuk memeriksa berbagai alamat IP dan port dan itu gratis.

sumber